Bericht aus der Praxis

Datenschutz am Arbeitsplatz

Text: Regina Stoiber | Foto (Header): © Angela Rohde – stock.adobe.com

Unser Büro-Arbeitsplatz verbindet uns über das Internet mit der Welt. Auf der anderen Seite haben wir darüber auch Einsicht und Zugriff auf verschiedenste Informationen, die für das eigene Unternehmen wertvoll und damit schützenswert sind.

Auszug aus:

Datenschutz für Praktiker

Ausgabe Februar 2022

Jetzt Leser werden

Wenn von Datenschutz die Rede ist, handelt es sich oft um personenbezogene Daten. Das können Informationen über die Mitarbeiter und Kollegen sein, aber auch persönliche Daten von Dritten, auch wenn es sich um einen geschäftlichen Kontext handelt. Jedes Unternehmen hat schützenswerte Informationen, die zwar nicht personenbezogen sind, aber trotzdem wichtig oder sogar überlebenswichtig für das Unternehmen. Dabei kann es sich z. B. um Konstruktionsdaten, Fertigungsmethoden oder auch um Prototypeninformationen von Kunden handeln. Im Idealfall kann ein Unternehmen die höchst zu schützenden Unternehmenswerte konkret benennen und sensibilisiert die Mitarbeitenden diesbezüglich.

Mindestanforderungen für einen sicheren Arbeitsplatz

Da jedes Unternehmen anders agiert und andere schützenswerte Unternehmenswerte hat, gibt es kein Ein-für-alles-Schutzkonzept. Trotzdem gibt es einige Schutzmaßnahmen, die in keinem Unternehmen diskutiert werden sollten. Manche der Maßnahmen sind technisch und werden vielleicht direkt durch die IT-Konfiguration erzwungen, andere Maßnahmen sind rein organisatorisch und müssen von den Mitarbeitern selbst eingehalten werden. Wichtig ist es, dass im Unternehmen die am höchsten zu schützenden Werte und entsprechend die daraus resultierenden Bedrohungen und Risiken bekannt sind. Hiervon leiten sich auch die für Ihr Unternehmen individuell passenden Schutzmaßnahmen ab.

IT-Sicherheitsrichtlinie

Eine IT-Sicherheitsrichtlinie sollte in jedem Unternehmen vorhanden und bekannt sein. Übrigens ist es formell gesehen eine „Informationssicherheitsrichtlinie“ und keine reine IT-Sicherheitsrichtlinie, da hier nicht nur Regelungen bezüglich IT-Vorgaben getroffen werden. Umgangssprachlich hat sich aber der Begriff der IT-Sicherheitsrichtlinie eingebürgert. Bei der Erstellung der IT-Sicherheitsrichtlinie sollten Sie sich Gedanken über folgende Punkte machen:

- Ablage/Speicherort von Informationen (Lokale Speicherung erlaubt?)

- eigenständige Installation von Software (erlaubt/nicht erlaubt/unterbunden)

- Verwendung privater Endgeräte (bring your own device) – Laptop, Mobilgerät, Tablet …

- private Nutzung von E-Mail und Internet (erlaubt/nicht erlaubt)

- Vernichtung/Löschung von Daten (digital oder in Papierform)

- Weitergabe von Zugangskennungen (digitale Userkennungen genauso wie Schlüssel oder Chipkarten oder physikalische Token)

- Verhalten bei Sicherheitsvorfällen

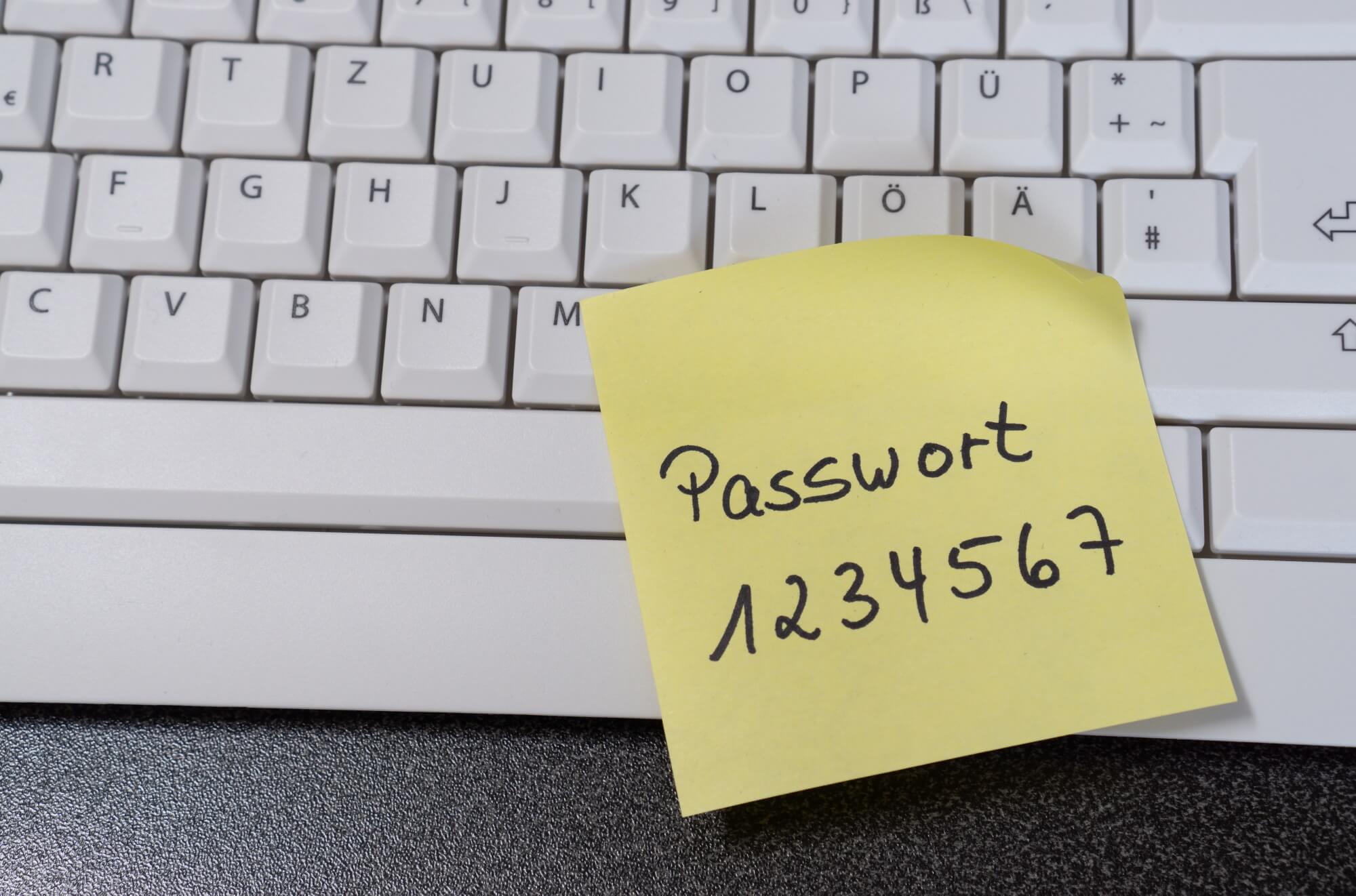

Rund um Passwörter

Nachdem an der Spitze der verwendeten Passwörter immer noch Kombinationen wie „123456“ oder Haustier- oder Familiennamen stehen, ist dieses Thema tatsächlich dringender als vielleicht angenommen wird. Mit einer guten Passwort-Policy vermeiden Sie Kombinationen, die sich leicht knacken lassen. Gute Passwörter sind wie Unterwäsche, heißt es ja:

- je länger, umso besser (mind. 8-10 Stellen, am besten 12)

- mysteriös halten

- mit niemandem teilen (auch nicht mit der Urlaubsvertretung)

- Aber im Gegensatz zur Unterwäsche sollten gute Passwörter nicht mehr regelmäßig geändert werden.

Selbst das Bundesamt für Sicherheit in der Informationstechnik empfiehlt, Passwörter nur noch dann zu ändern, wenn das Risiko besteht, dass das Passwort Unberechtigten bekannt wurde. Dafür sollte die Komplexität (Buchstaben, Ziffern, Sonderzeichen, Länge) erhöht werden. Damit die Weitergabe von Passwörtern vermieden werden kann, müssen Prozesse im Unternehmen etabliert und technisch unterstützt werden, die für die Urlaubsvertretung die Übernahme der Tätigkeiten ermöglichen. Das kann z. B. die Freigabe von E-Mail-Konten sein oder ein (temporärer) Zugriff auf Laufwerke. In keinem Fall darf den Urlaubsvertretungen die Passwörter der Kollegen bekannt sein.

Es kommt immer noch sehr häufig vor, dass die IT-Abteilung oder sogar der externe IT-Dienstleister die User-Passwörter in einer Liste abspeichert. Das sollte jedoch so nicht erfolgen. In Einzelfällen kann es vorkommen, dass zu Supportzwecken bei der IT ein Passwort benötigt wird. In diesem Sonderfall ist es wichtig, dass der Benutzer nach Abschluss des Supports sein Passwort sofort ändert. Dies sollte sogar im eigenen Interesse der IT bestehen. Ein oder zwei komplexe Passwörter können schon im Gedächtnis behalten werden. Bei mehr wird es aber schon schwierig. Daher empfiehlt es sich, den Mitarbeitern einen Passwort-Safe zur Verfügung zu stellen. Ein guter Passwort-Safe schlägt sogar gute und sichere Passwörter mit bestimmten Komplexitätsanforderungen vor.

Am besten ist es übrigens, wenn die Passwort-Policy technisch über das IT-System erzwungen wird. Damit hat der Anwender gar keine Möglichkeit, ein unsicheres Passwort zu vergeben. Allerdings lässt sich das nicht immer in allen Systemen umsetzen. Für diesen Fall sollte organisatorisch die Passwort-Policy in der IT-Sicherheitsrichtlinie festgehalten werden.

Verbindung von Drittgeräten

Die Verbindung von externen Speichermedien wie SSD-Festplatten oder USB-Sticks an den IT-Arbeitsplatz kann kaum komplett vermieden werden. Einige Unternehmen gehen den sehr restriktiven Weg und deaktivieren alle Ports an allen Geräten für Speichermedien. Natürlich ist das ein möglicher Weg. Das ist häufig aber der Fall, wenn man sich als Unternehmen vorher nicht die Frage gestellt hat, was denn eigentlich die am höchsten zu schützenden Unternehmenswerte sind und wie man diese adäquat schützt. Hat das Unternehmen seine „Kronjuwelen“ identifiziert, dann ergibt es eventuell Sinn, nur eingeschränkt Geräte mit einer kompletten Portsperre auszustatten.

Sensibilisierung

Den einen perfekt technisch abgesicherten Arbeitsplatz wird wahrscheinlich kein Unternehmen zur

Verfügung stellen können. Immer ist der Mensch im Vordergrund gefragt, die Situation richtig einzuschätzen. Ist die E-Mail im Postfach vertrauenserweckend oder handelt es sich um Spam? Die Übergänge sind fließend, und die Nuancen machen den Unterschied. Viel zu oft versagen die technischen Schutzmaßnahmen, und der Mitarbeiter ist auf sich allein gestellt. Um hier den Datenschutz und die Informationssicherheit am Arbeitsplatz gewährleisten zu können, ist es wichtig, dass die Personen wissen, was passieren und wie man ggf. Schwachstellen identifizieren kann. Daher sollten Sie nicht nur wegen datenschutzrechtlichen Anforderungen die Mitarbeiter regelmäßig auf das Thema Datenschutz und Informationssicherheit schulen, sondern und vor allem im eigenen Interesse, um Ihre Mitarbeiter zu qualifizieren und ihnen richtiges Handeln immer wieder vor Augen zu führen. Dabei sollte nicht das Durchklicken einer Onlinepräsentation im Vordergrund stehen. Machen Sie es sich zur Aufgabe, eine wirklich gute und interessante Schulung für Ihre Mitarbeiter anzubieten. Sie muss nicht lang sein, aber sie muss einen Mehrwert für die Mitarbeiter bringen und damit auch für Ihr Unternehmen.

Datenschutz im Homeoffice

Viele der genannten Maßnahmen greifen auch direkt im Homeoffice. Im Großen und Ganzen sollte das Informationssicherheitskonzept so ausgelegt sein, dass es unabhängig von der Örtlichkeit der Mitarbeiter greift. Trotz allem sollten den Mitarbeitern einige zusätzliche Hinweise oder konkrete Vorgaben an die Hand gegeben werden:

- Muss sich der Mitarbeiter während seiner beruflichen Tätigkeit alleine in einem Raum zu Hause befinden?

- Soll während Telefonaten oder Online-Meetings keine weitere Person im Raum sein?

- Müssen das IT-Equipment sowie die Unterlagen oder sonstige Unternehmenswerte außerhalb der Arbeitszeit in einem Raum oder mindestens Schrank weggeschlossen sein?

- Darf der private Drucker für geschäftliche Ausdrucke verwendet werden? Wenn ja, kann er überhaupt konfiguriert werden?

- Sind Sprachassistenten wie Alexa und Siri während der beruflichen Tätigkeit (mindestens bei Telefonaten und Online-Meetings) deaktiviert?

Auszug aus: Stoiber, Regina: Datenschutz am Arbeitsplatz. In: Datenschutz für Praktiker, Februar 2022, S. 9-11.

Zur Person

Regina Stoiber ist Geschäftsführerin der Datenbeschützerin GmbH. Seit 2007 beschäftigt sie sich mit den Themen Informationssicherheit, IT-Sicherheit und Datenschutz. Ihr Unternehmen, die Datenbeschützerin GmbH, unterstützt mittelständische und große Firmen dabei, sicher im Business zu bleiben.